CVE-2020-1472 “Zerologon” Zafiyeti

CVSS ‘10.0’ tam puan olarak Windows Server ve Active Directory bileşenlerini ciddi şekilde etkileyen bir açık yayınlandı, zafiyet ile saldırganlar domain etki alnındaki herhangi bir istemciye erişim varsa, etki alanı içerisindeki sistemlere erişim sağlamasına olanak sağlıyor.

İlgili güvenlik açığı Microsoft’un Ağustos güncellemesinde düzeltildi, ancak detayları tam olarak açıklanmamıştı. Bu saldırı tekniği ile tehdit aktörleri çeşitli kötü amaçlı yazılım veya Uzak Masaüstü Protokolüne (RDP) ile sistemlere illegal erişim sağlayarak başta Privilaged Escelation ve Lateral Movement taktiklerini kullanarak birçok atak tekniğinin kolayca çalışmasına olanak sağlamaktadır. Zafiyetin yeni olması, ve işletim sistemi yamalama periyodunun ortalama 90 gün olduğu düşünüldüğünde birçok kurumun potansiyel olarak risk altında olduğunu varsayabiliriz.

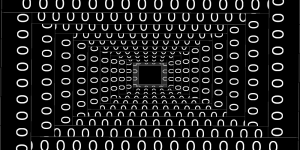

CVE-2020-1472 zafiyetinden yararlanmak için, saldırganın, domain erişimi elde etmek için MS-NRPC(Netlogon Remote Protocol) kullanması gerekmektedir. İlgili zafiyet şifreleri güncellemek ve erişim sağlamak için MS-NRPC tarafından kullanılan kriptografik kimlik doğrulama şemasındaki bir kusurdan kaynaklanmaktadır. Saldırgan, domain admin kullanıcılarının kendisi de dahil olmak üzere herhangi bir bilgisayarın yetkilerini almak ve kendisini bu kimlik bilgileri ile maskeleyerek gizlenmesine de olanak sağlayabilir yada orjinal DC paralosının değişmesini sağlayabilir. Diğer bir olasılık ise “zerologon” saldırısı ile tehdit aktörleri hedef ağda kötü amaçlı yazılım ve fidye yazılımlarını daha kolay şekilde kullanmalarına da olanak sağlayarak çeşitli fidye atakları ile kendini gösterebilir.

Saldırı tekniği istemcilerin DC’ye bağlanmak için kullanılan ‘ComputeNetlogonCredential’ ile kullanılan AES-CFB8 şifrelemesinin yanlış işlenmesi nedeniyle, paylaşılan şifreleme anahtarının sıfıra eşit olmasından kaynaklanmaktadır, bu nedenle adına ‘ZeroLogon’ adı verilmiştir. Saldırı domain parolasını değiştirmek ve bir etki alanının denetimini tamamen ele geçirmesi 3 saniyeden az sürede gerçekleşmektedir. Atak MITRE ATT&CK altında Lateral Movmenet Tactic ve Exploitation of Remote Services (T1210) olarak listelenmiştir.

Etkilenen Sistemler

Windows Server 2019 ve Windows Server 2016’nın herhangi bir sürümünün yanı sıra Windows Server sürüm 1909, Windows Server sürüm 1903, Windows Server sürüm 1809 (Datacenter ve Standart sürümler), Server 2012 R2, Windows Server 2012 ve Windows Server 2008 R2 Service Pack 1. domain etki alanını ele geçirebilir.

CVE-2020-1472 için Güvenlik Adımları

- Ağustos 2020 yaması ile Netlogon zafiyet içeren bağlantıları yeni “EventID 5829” ile belirtilerek ilgili CVE-2020-1472 içeren netlogon istekleri özel olarak belirtilebilmektedir. SIEM/SOAR teknolojileri ile Entegre çalışabilen NAC/NGFW çözümleri ile ilgili bloklama ve izolasyon işlemleri gerçekleştirilebilinir.

- Tanımlı ağlar dışından gelen MS-NRPC trafiği MFA/2FA/OTP gibi yöntemlerle trafiğin saldırgan tarafından kolayca istismar edilmesi zorlaştırılabilinir.

- NDR ya da vb yöntemlerle vulnerable MS-NRPC raw trafiği izlenebilir, gerekli durumlarda savunma katmanındaki çözümlerle entegre edilerek yanal yayılma etkinliği azaltılabilir.

- Ağustos 2020 Yaması ile güncellemelerin yapılması

- MS-NRPC için ‘enforcement mode’ Secure NRPC tüm cihazlar için devreye almak. Microsoft Şubat 2021 yaması ile bunu tüm istemciler için zorunlu hale getireceğini açıkladı.

- Test Python Scripti ile zafiyetin çalışabileceği sistemleri test edebilirsiniz. İlgili linke buradan erişebilirsiniz.

Detaylı çözüm ve bilgi için sales@inforte.com.tr